GitHub用户注意:Sawfish钓鱼攻击来了

极客时间编辑部

讲述:丁婵大小:6.34M时长:04:37

你好,欢迎收听极客视点。

近日,GitHub 官方博客披露一则消息:网络犯罪分子发起了一种钓鱼活动,将 GitHub 用户视为攻击目标,试图获取其账户权限,一旦用户中招,后果可能很严重。攻击者不仅能控制 GitHub 用户的账户,而且还能获取其他重要信息和内容。InfoQ 对该博客进行了翻译,其重点内容如下。

据 GitHub 官方透露,这种钓鱼活动被称为 Sawfish(锯鳐),以 GitHub 用户为攻击目标,它通过模仿 GitHub 的登录页面来收集和窃取用户的登录凭证。一旦登录凭证得手,攻击者就能接管用户账户。除此之外,攻击者还会立即下载用户私有库的内容。

GitHub 安全事件响应团队(SIRT)在博客中写道,“如果攻击者成功窃取了 GitHub 用户账户的登录凭证,为了在用户更改密码后能继续访问,它们可能在这个账户上快速地创建 GitHub 个人访问令牌或授权的 OAuth applications。”

钓鱼攻击目标:活跃的 GitHub 账户

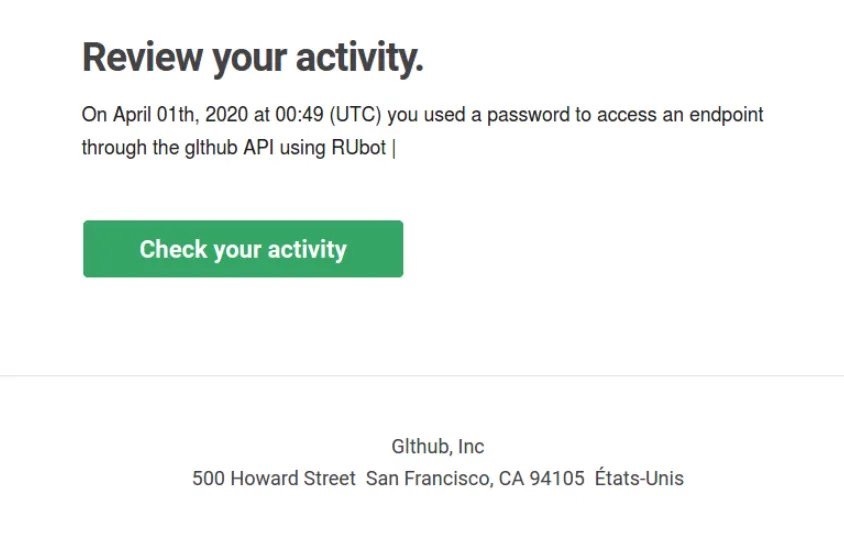

据悉,这种钓鱼活动首先选择目标,它将各个国家为科技公司工作且当前活跃的 GitHub 用户账户视为攻击对象。其次,获取相应目标(GitHub 用户)的电子邮件地址。据了解,攻击者可以利用 GitHub 上的公共 commits 来获取所需的电子邮件地址。然后,攻击者会模仿 GitHub 官方登录页面,制作与其“长得一模一样”的虚假登录页面。最后,攻击者将从合法域名下给 GitHub 用户发送钓鱼邮件。你可以点击文档查看页面截图。

GitHub 官方博客揭示,这种钓鱼邮件会利用“各种诱饵”来欺骗目标点击嵌入信息的恶意链接。钓鱼信息会声称,一个 GitHub 用户账户的存储库或设置已经被更改,或是未经授权的活动被删除。然后,这则信息会邀请用户点击一个恶意链接来检查这个更改。

一旦用户被骗,他就会点击恶意链接去核实自己的账户活动,此时,用户就会被重定向到一个虚假的 GitHub 登录页面(如:githubs.com/login)。这个假页面会收集用户的登录凭证,然后将其发送到攻击者所控制的服务器上。

对使用基于 TOTP 双因素认证的用户来说,这个站点会将任意的 TOTP codes 转发给攻击者,这就让其可以顺利进入受 TOTP 双因素认证保护的账户。

GitHub 披露了攻击者所使用的一些策略:

使用 URL-shortening 服务来隐藏恶意链接的真实“目的地”。为了进一步的造成混淆,攻击者有时会将多种 URL-shortening 服务混在一起;

为了让攻击中用到的恶意链接看起来更不易受到怀疑,攻击者也会在 compromised sites 使用基于 PHP 的重定向程序。

怎样防御这种钓鱼攻击呢?

针对 Sawfish 钓鱼攻击,GitHub 给出了一些建议:

立即重置密码;

立即重置 two-factor recovery codes;

检查个人访问令牌;

采取额外步骤检查和保护账户安全

为了阻止钓鱼攻击取得成功,GitHub 建议“考虑使用硬件安全密钥和 WebAuthn 双因素认证。同时,也可以选择使用浏览器内置的密码管理器。”

GitHub 表示,通过自动填充或识别出你此前保存密码的合法域名,它们可能提供一定程度的钓鱼防护。如果你的密码管理器没有识别出当前访问的网站,它可能就是个钓鱼站点。

再次提醒广大 GitHub 用户,千万要核实别在钓鱼网站输入登录凭证,确认地址栏的 URL 是 GitHub 官网(https://github.com/login), 以及网站 TLS 证书是发给 GitHub.Inc 的。

已知的钓鱼域名

据 GitHub 表示,它们注意到被攻击者使用的钓鱼域名,其中,大多数已经 offline,但攻击者还在不断地创建新域名,并且继续如此。已知的钓鱼域名如下:

aws-update[.]net

corp-github[.]com

ensure-https[.]com

git-hub[.]co

git-secure-service[.]in

githb[.]co

glt-app[.]net

glt-hub[.]com

glthub[.]co

glthub[.]info

glthub[.]net

glthubb[.]info

glthube[.]app

glthubs[.]com

glthubs[.]info

glthubs[.]net

glthubse[.]info

slack-app[.]net

ssl-connection[.]net

sso-github[.]com

sts-github[.]com

tsl-github[.]com

以上就是今天的内容,希望对你有所帮助。

公开

同步至部落

取消

完成

0/2000

笔记

复制

AI

- 深入了解

- 翻译

- 解释

- 总结

该免费文章来自《极客视点》,如需阅读全部文章,

请先领取课程

请先领取课程

免费领取

© 版权归极客邦科技所有,未经许可不得传播售卖。 页面已增加防盗追踪,如有侵权极客邦将依法追究其法律责任。

登录 后留言

全部留言(1)

- 最新

- 精选

小斧技术的发展同时,漏洞也在发展。

小斧技术的发展同时,漏洞也在发展。

收起评论