四万多容器平台被暴露,近半数为Kubernetes

极客时间编辑部

讲述:丁婵大小:1.22M时长:02:41

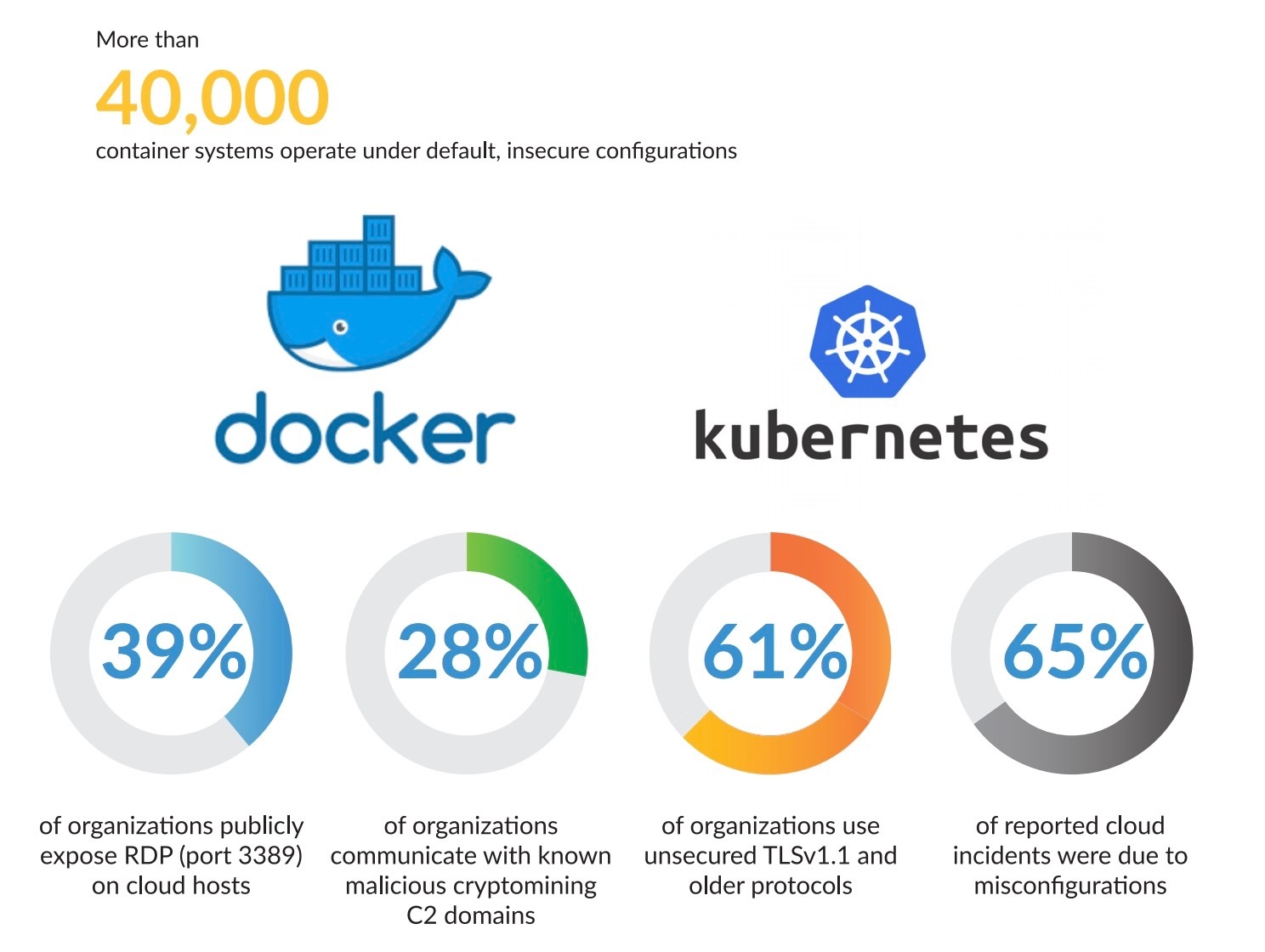

近日,Palo Alto Networks 公司 Unit 42 威胁情报团队发布了最新的云安全调查报告,该团队分析了 2018 年 1 月至 2019 年 6 月之间的数据。根据统计,4 万多容器平台被暴露,其中有 2 万 3 千多个 Docker 容器和 2 万左右 Kubernetes 平台,这主要是由于企业采用默认配置造成的,部分容器甚至不需要验证身份就可以直接访问数据。

另外,AWS 平台上被发现超过 2900 万个漏洞,谷歌云发现的漏洞数量接近 400 万,微软 Azure 发现了 170 万左右漏洞。值得注意的是,这些漏洞并不是云提供商的问题,很大程度上是用户使用了过时的 Apache 服务器和易受攻击的 jQuery 软件包。在调查期间内,发生的云安全事故有 65% 均是因为用户配置错误引起的,25% 是由于账户问题导致的。

除此之外,安全套接层即 SSL 是用于在 Web 服务器和浏览器之间建立加密链接的安全技术,SSL 于 2015 年 6 月被弃用,取而代之的是安全传输层协议即 TLS。 但是,TLS 1.1 版已经过期,并在 2008 年更换为 TLSv1.2 版本,但仍然有 61%的组织在其环境中使用旧版本的 TLS 和 SSL。

Unit 42 建议,每个具有敏感数据的容器都应放在正确配置的安全策略或面向外部的防火墙后面,以防止外部用户访问。 此外,组织不应保留其容器基础设施的默认配置。相反,安全策略应该提供有关该组织特有容器配置的指导,并且在检索任何数据之前都需要进行身份验证。

最后,企业安全团队需要确保可以跨虚拟机、容器和无服务器应用程序访问实时视图,保持对各种计算机范例的可见性可能是一项挑战,但这一点至关重要;将安全性集成到 DevOps 工作流中,以让团队能够以自动化的方式扩展;保证容器和功能配置的合规性;随着云占用空间的增长,能够自动建模并将应用程序行为列入白名单,这些是保护云工作负载免受攻击和危害的好方法。

公开

同步至部落

取消

完成

0/2000

笔记

复制

AI

- 深入了解

- 翻译

- 解释

- 总结

该免费文章来自《极客视点》,如需阅读全部文章,

请先领取课程

请先领取课程

免费领取

© 版权归极客邦科技所有,未经许可不得传播售卖。 页面已增加防盗追踪,如有侵权极客邦将依法追究其法律责任。

登录 后留言

精选留言

由作者筛选后的优质留言将会公开显示,欢迎踊跃留言。

收起评论