65 | 区块链技术细节:加密和挖矿

该思维导图由 AI 生成,仅供参考

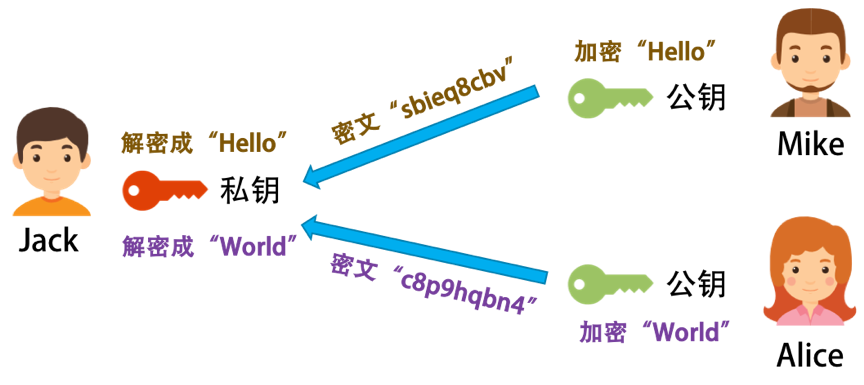

比特币的加密方法

密钥对 / 签名 / 证书

- 深入了解

- 翻译

- 解释

- 总结

比特币挖矿技术解析 本文深入探讨了比特币挖矿的技术细节。首先介绍了比特币区块hash算法中的加密原理,以及如何通过调整Nonce字段来确保交易的安全性。文章还详细解释了挖矿过程中的难度系数和哈希碰撞,以及如何通过暴力破解来找到满足条件的哈希值。此外,还介绍了挖矿流程,包括从网络获取区块信息、获取交易数据、形成区块头并开始穷举Nonce的过程。 文章还提到了比特币挖矿的能耗情况,以及为什么要进行挖矿。最后,文末给出了《区块链技术》系列文章的目录,为读者提供了更多深入了解区块链技术的内容。 通过本文的总结,读者可以快速了解比特币挖矿技术的关键原理和流程,以及挖矿对能源消耗的影响,为对区块链技术的理解提供了有益的参考。 Word count: 123 words.

《左耳听风》,新⼈⾸单¥98

全部留言(32)

- 最新

- 精选

陈小喵~耗子叔,非常佩服您的知识广度和深度。想问下这么多知识您是怎么记录下来的呢?简单来说您是否有一套自己记笔记或收集存储知识的方法…包括知识的分类,整理,定期的回顾,新知识的添加,老知识的内容更新等等…以及使用的工具什么的…这个是否能分享下呢?

陈小喵~耗子叔,非常佩服您的知识广度和深度。想问下这么多知识您是怎么记录下来的呢?简单来说您是否有一套自己记笔记或收集存储知识的方法…包括知识的分类,整理,定期的回顾,新知识的添加,老知识的内容更新等等…以及使用的工具什么的…这个是否能分享下呢?作者回复: 后面我会写提高学习能力的文章,敬请关注!

2018-04-0526 Ray关于证书机构颁发公私钥匙那段,如何做到防止中间人攻击?黑客不是照样可能通过木马方式获得通信双方的公私钥匙嘛?

Ray关于证书机构颁发公私钥匙那段,如何做到防止中间人攻击?黑客不是照样可能通过木马方式获得通信双方的公私钥匙嘛?作者回复: 当然可以,其除了需要伪装成发送和接收方,还要伪装成证书机构,才能做到神不知鬼不觉,证书中有证书的源信息,比如,公钥的服务器域名,你还要伪造DNS服务器……另外,如果黑客种了木马,那不需要这么复杂了,这意味着私钥都被黑了,这才是灾难——你的身份就是你的私匙!别人拿到了你的私匙,你就已经不是你了。所以,如果你的比特币的私匙被盗,相当于你的钱被盗了,区块链不像银行,其只认私匙,不认人……

2018-04-0538 龚极客关于数字签名的图片左侧应该是用公钥对数字签名解密,然后把解密结果和md5('hello')比对吧?

龚极客关于数字签名的图片左侧应该是用公钥对数字签名解密,然后把解密结果和md5('hello')比对吧?作者回复: 是的。我的图可能没画好,但是文字描述如你所说。

2018-04-085 一般无请问所谓的小费是怎么回事? 为什么比特币会是有限的? 有没有可能一笔交易额太小了没有挖矿机愿意为他记账?

一般无请问所谓的小费是怎么回事? 为什么比特币会是有限的? 有没有可能一笔交易额太小了没有挖矿机愿意为他记账?作者回复: 小费是:我转你10元,但给你12元,其中2元是给矿工的小费。手续费:比特币不鼓励小额交易,对于小额要收手续费。比特币如果是无限的,就会导致通货膨胀。第三个问题,一笔交易会有未确认时间,未确认时间越长被记账的优先级就越高。

2018-04-081 Cong Chen如果可以使用Mike的公钥来验证签名,而Mike的公钥是全网发布的,那么Mike所发的信息不就变成全网可截获了吗?所以这种信息不确保私密性?

Cong Chen如果可以使用Mike的公钥来验证签名,而Mike的公钥是全网发布的,那么Mike所发的信息不就变成全网可截获了吗?所以这种信息不确保私密性?作者回复: 这种方式只是为了验证消息是不是Mike发出来的。不是为了私密。

2018-06-10 Wilson_qqs同样的疑问被一个读者提问了。就是权威机构颁发证书来防止中间人攻击。其实,黑客同样可以把jack电脑上的机构公钥换成自己的,然后截取证书,用机构公钥解密证书获取各种信息再伪装成自己的发给jack.只是这种方法对黑客来说成本有些高?这种方式并不能绝对防止中间人攻击对吧,耗子哥?

Wilson_qqs同样的疑问被一个读者提问了。就是权威机构颁发证书来防止中间人攻击。其实,黑客同样可以把jack电脑上的机构公钥换成自己的,然后截取证书,用机构公钥解密证书获取各种信息再伪装成自己的发给jack.只是这种方法对黑客来说成本有些高?这种方式并不能绝对防止中间人攻击对吧,耗子哥?作者回复: 是可以的。但为了成为中间人,攻击者不但要能同时和服务器,客户端通信,还要嵌入到服务器和客户端的通信链路之中,将服务器的数据转发给客户端,将客户端的数据转发给服务器。实现这样目的的手段有多种,比较常见的有DNS劫持和局域网ARP欺骗。

2018-04-19 逆行“挖矿”是有奖励机制的,即奖励比特币,而比特币又是有限的,等比特币到达上限后,谁又来给“挖矿”买单呢?或者没有了奖励机制,谁又来打包交易生成区块呢?

逆行“挖矿”是有奖励机制的,即奖励比特币,而比特币又是有限的,等比特币到达上限后,谁又来给“挖矿”买单呢?或者没有了奖励机制,谁又来打包交易生成区块呢?作者回复: 交易的手续费

2018-04-06 钱没想到耗电如此之巨,投入这么多,到底有多少产出呢?2020-02-272

钱没想到耗电如此之巨,投入这么多,到底有多少产出呢?2020-02-272 horizon资源浪费啊!2018-04-052

horizon资源浪费啊!2018-04-052 liuyong「假设有个黑客偷偷地把 Jack 电脑上的 Mike 的公钥给换了,换成自己的,然后截获 Mike 发出来的信息,用自己的密钥加密一段自己的信息,以及自己的数字签名。」 证书并不能解决黑客黑掉 Mike 电脑的问题啊,既然他能黑掉 Mike 电脑,也就能够使用 Mike 的私钥,然后假装自己是 Mike,和 Jack 通信了。2019-12-201

liuyong「假设有个黑客偷偷地把 Jack 电脑上的 Mike 的公钥给换了,换成自己的,然后截获 Mike 发出来的信息,用自己的密钥加密一段自己的信息,以及自己的数字签名。」 证书并不能解决黑客黑掉 Mike 电脑的问题啊,既然他能黑掉 Mike 电脑,也就能够使用 Mike 的私钥,然后假装自己是 Mike,和 Jack 通信了。2019-12-201