- 高清

- 2.0x

- 1.5x

- 1.25x

- 1.0x

- 0.75x

- 0.5x

补充说明:

大家用 Wireshark 打开报文后,由于 TLS/SSL 报文没有解密,所以大家只能看到 TLSv1.2 报文,看不到解密后的 http2.0 报文。之所以陶辉老师的电脑中可以看到,是因为 Wireshark 读取了 Chrome 浏览器记录下的密钥。在第 3 章第 2 节课介绍 http2.0 协议前,会讲解怎么配合 Chrome 抓 http2.0 的包,大家可以先通过本节课示例有一个初步印象,后续到具体到章节会带领大家深入实战。

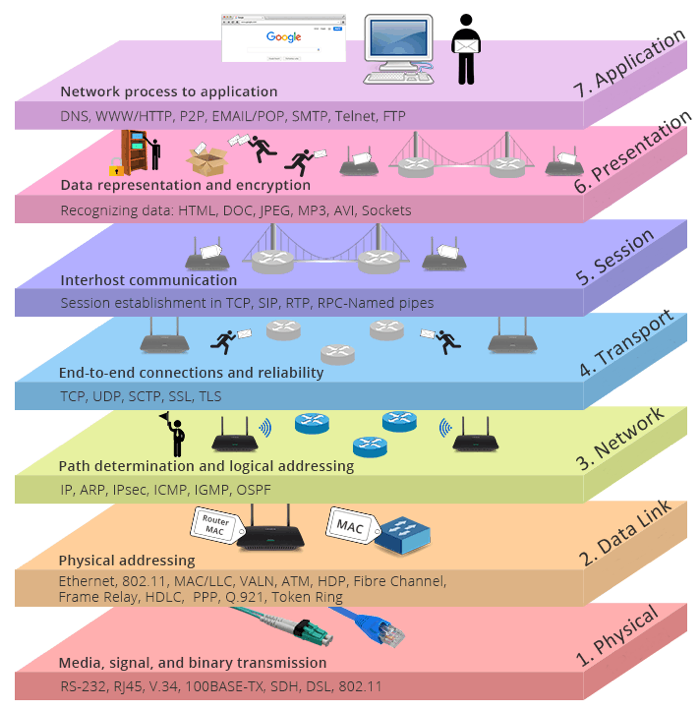

OSI 概念模型

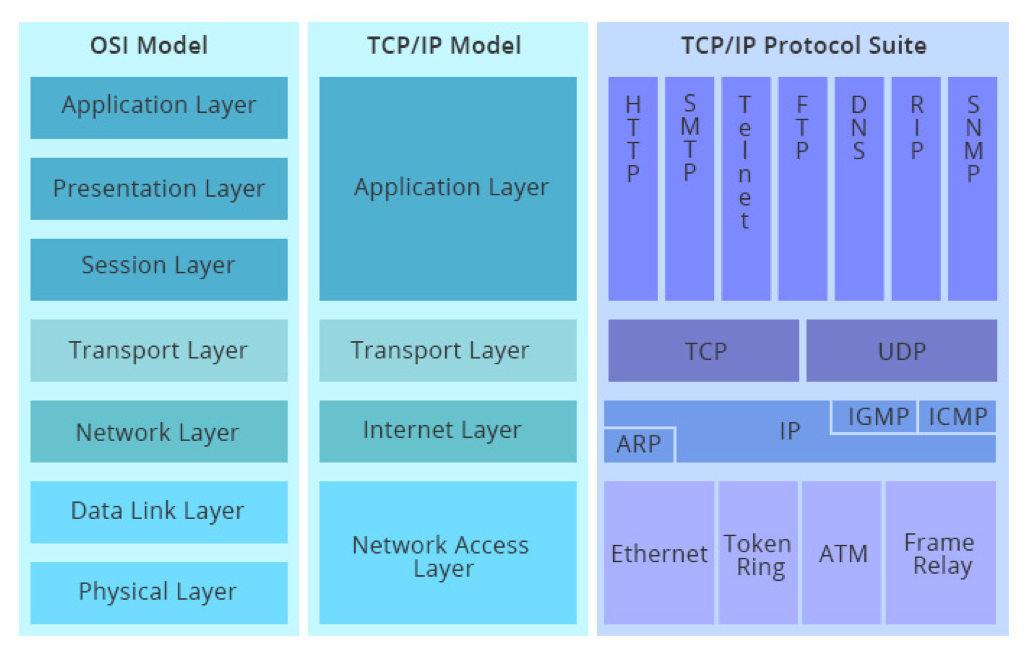

OSI 模型与 TCP/IP 模型对照

报文下载地址

课程相关资料下载地址

https://gitee.com/geektime-geekbang/geektime-webprotocol

推荐书籍

全部留言(17)

- 最新

- 精选

作者回复: 是的,需要chrome浏览器输出log文件,依据log文件中的密钥解密的。第4.10课会介绍这一流程。

作者回复: 因为TLS/SSL报文没有解密,我的机器是因为wireshark读取了chrome记录下的密钥。在第3.2课介绍http2.0协议前,会讲解怎么配合chrome抓http2.0的包,这一课的示例建议先看视频有个印象,后续再实战:-)

作者回复: 是的,dpdk只是工具包,视使用方式而定。我之前的使用经历都是为了更高的性能去使用dpdk,所以基本上都是绕过了内核中的处理流程,因此我在视频中是照此解释的。你的解释更全面,谢谢你的补充。

作者回复: 对的,这张图不是我亲手画的,没有仔细看这个细节,很抱歉。咱们这门课的第4部分会彻底的讲透TLS协议,你可以在那里完全弄清楚它与OSI模型的关系。

作者回复: 挺好的想法,不过这门课才刚开始呢,先完成这门课再看看:-)

作者回复: 比如我们后续课程将要介绍的使用tcpdump抓包便用不了

作者回复: 这个说法是正确的,因为以太网是OSI数据链路层,它并不认识IP地址。比如,交换机收到报文后,并不会根据目标IP地址去寻找应该转发到哪个端口上的主机,而是根据MAC地址。比如117课谈到的广播,交换机发现MAC地址是ff:ff:ff:ff:ff:ff时,就会向所有端口转发

作者回复: 谢谢:-)

作者回复: 是啊,我上网络原理课时,也是死记硬背,很多年后,才发现这门课是对工作帮助最大的课之一

作者回复: 谢谢推荐!burp有2个问题,一是免费版使用受限较多,二是它主要面向http等web应用层协议,我们这门课最后2部分会有网络层、数据链路层,用wireshark更合适。全课程大概会有5、6节课介绍wireshark的用法