31 | 为什么安全的代码这么重要?

该思维导图由 AI 生成,仅供参考

评审案例

- 深入了解

- 翻译

- 解释

- 总结

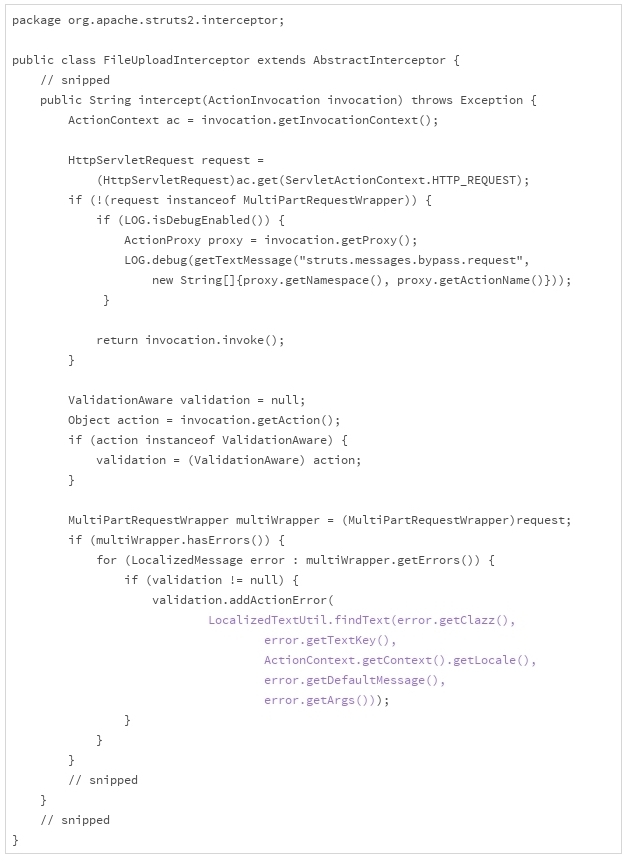

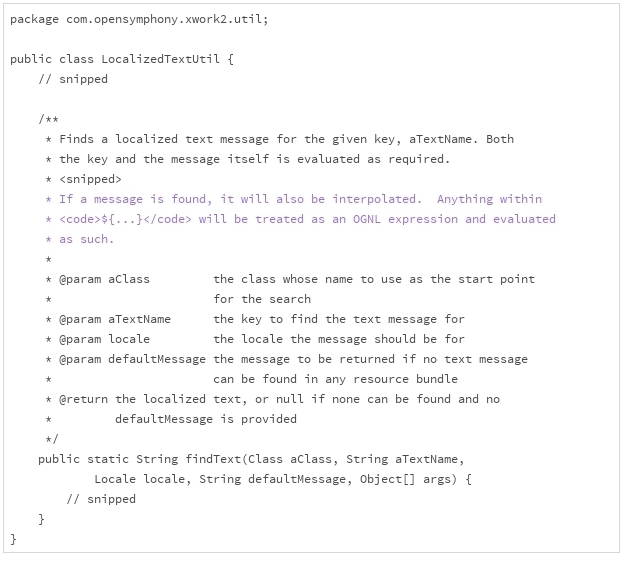

本文深入探讨了安全代码的重要性,并通过具体的安全漏洞案例展示了计算机代码的脆弱性。文章首先介绍了一个关于Web开发中文件上传操作的安全漏洞案例,强调了编写安全代码的重要性。随后,文章详细分析了该安全漏洞的评审案例和真正的威胁,以及Equifax公司因未及时升级安全修复版本而遭受的严重后果。最后,文章提出了编写安全代码的重要性,并给出了三点启示。总的来说,本文通过具体案例向读者展示了安全代码的重要性,强调了安全修复版本的及时更新以及安全漏洞的破坏性。文章内容丰富,技术性强,对于读者了解安全代码的重要性和相关案例具有很高的参考价值。文章还就安全更新的重要性、安全漏洞信息获取、安全更新策略等问题展开了讨论,为读者提供了深入思考的机会。

《代码精进之路》,新⼈⾸单¥59

全部留言(9)

- 最新

- 精选

流光奕然我是公司产品安全部的 第一个问题,过期版本一定要尽快升级,刚刚暴露的漏洞,业界往往称为1day漏洞。这种漏洞如果是高危的话会给公司造成极大的损失。比如方面的openssl心脏滴血,造成无数网站的敏感信息泄露。 第二个问题,这只能依赖我们安全人员及时从各大媒体,安全厂商,主流厂商的官网和美国国家漏洞库搜集cve漏洞。 第三个问题,一旦发现最新漏洞,往往依赖我们安全人员发布漏洞紧急预警,业界称为sirt,然后通过内部预警系统下发整个公司,每个产品会有相应的产品安全接口人,及时反馈相应影响范围和修复情况。

流光奕然我是公司产品安全部的 第一个问题,过期版本一定要尽快升级,刚刚暴露的漏洞,业界往往称为1day漏洞。这种漏洞如果是高危的话会给公司造成极大的损失。比如方面的openssl心脏滴血,造成无数网站的敏感信息泄露。 第二个问题,这只能依赖我们安全人员及时从各大媒体,安全厂商,主流厂商的官网和美国国家漏洞库搜集cve漏洞。 第三个问题,一旦发现最新漏洞,往往依赖我们安全人员发布漏洞紧急预警,业界称为sirt,然后通过内部预警系统下发整个公司,每个产品会有相应的产品安全接口人,及时反馈相应影响范围和修复情况。作者回复: 谢谢分享。 第三点是很好的经验!反过来,也要有接受漏洞报告的简单、通畅的渠道。

2019-06-289 天佑在美国,包括社会保障号、出生日期在内的信用记录是高度敏感的信息。有了这些信用记录,一个人不用出面,甚至不需要支付一分钱,就可以买车、买房、申请信用卡。 老师这个属实吗,难道他们不核实下是否是本人?

天佑在美国,包括社会保障号、出生日期在内的信用记录是高度敏感的信息。有了这些信用记录,一个人不用出面,甚至不需要支付一分钱,就可以买车、买房、申请信用卡。 老师这个属实吗,难道他们不核实下是否是本人?作者回复: 属实,美国高度依赖个人的敏感信息和信用记录。中国现在很多事情也可以靠验证类似的敏感信息完成,这就是互联网商业的基础之一啊。

2019-04-142 hua168如果升级是最简单,最基础的维护的话,那我只能怎么方便怎么来了,要不然我们一个月都是在升级了😂 目前想到方法: 1. 能yum(centos)的绝不源安装! 优点:升级快,缺点:版本不能退回, 反正要保持最新,先测试好再升 2. 能有现成最新版本的docker就直接下,或者有多个客户环境相同的自己制作docker 3. 与开发沟通能不用插件尽量不用,能用常用的函数尽量用常用,这样就做到升级修改量小,运维升级也方便

hua168如果升级是最简单,最基础的维护的话,那我只能怎么方便怎么来了,要不然我们一个月都是在升级了😂 目前想到方法: 1. 能yum(centos)的绝不源安装! 优点:升级快,缺点:版本不能退回, 反正要保持最新,先测试好再升 2. 能有现成最新版本的docker就直接下,或者有多个客户环境相同的自己制作docker 3. 与开发沟通能不用插件尽量不用,能用常用的函数尽量用常用,这样就做到升级修改量小,运维升级也方便作者回复: 这些都是好办法! 怎么简单,怎么依赖少,怎么稳定就怎么来。

2019-03-1822 hua168老师,像第三方源软件(linux系统)漏洞只能通过升级版本来解决吗? 比如,我前公司客户是国企偏多,对方购买有安全评估系统,维护多了,就一条“要始终保持最新版本”,几乎每月都要升级nginx、redis、mysql、php等到最新版本,如果不升级对方直接服务器不用我们系统😂,版本跨度大还要重写代码😂调试,有些函数新版本放弃了!我们运维和开发都叫苦,国企钱不好赚… 能有什么解决方案吗?比如 1.能不对外开放就尽量不放开,像redis、mysql即使有严重bug,但我不对外,只能本机(再不行就局域网)能访问… 2.必须对外开放的:统一在前面在一层安全层,访问网站后先统一做安全过滤,安全了再放行请求。

hua168老师,像第三方源软件(linux系统)漏洞只能通过升级版本来解决吗? 比如,我前公司客户是国企偏多,对方购买有安全评估系统,维护多了,就一条“要始终保持最新版本”,几乎每月都要升级nginx、redis、mysql、php等到最新版本,如果不升级对方直接服务器不用我们系统😂,版本跨度大还要重写代码😂调试,有些函数新版本放弃了!我们运维和开发都叫苦,国企钱不好赚… 能有什么解决方案吗?比如 1.能不对外开放就尽量不放开,像redis、mysql即使有严重bug,但我不对外,只能本机(再不行就局域网)能访问… 2.必须对外开放的:统一在前面在一层安全层,访问网站后先统一做安全过滤,安全了再放行请求。作者回复: 还有一种方式,是升级版本发布之前,就把漏洞解决掉,特别是已经披露尚未修复的漏洞。不过,这种方式需要更专业的知识,更复杂的操作。一般地,我们没有这个能力掌握这么多的技能。 短期内,升级到最近的安全修复版就可以了。安全修复版一般会严格地考虑兼容性问题,升级的麻烦相对较小。 长期看,要升级到最新的版本。 因为老版本的生命周期迟早要结束。早升级早受益,早升级麻烦少。 如果累计好几个版本再升级,那时候的麻烦事更多,更难缠。 升级版本是最省事最简单的办法,其他的办法都比这个复杂。 对外不开放看起来是个好思路,不过怎么定义和管理内外,是个天大的麻烦事。比如说,公司外面的人员算不算外?公司的合作伙伴算不算外?财务部算不算外?另外一个研发团队算不算外?一个研发团队里,小李算不算外?不联网的本机是一个独立的个体,可是操作机器的人算不算外?防内奸的复杂度,远远超出我们的想象。 比如说,机器A不联网,只有公司CEO的账户可以操作机器A的特定功能。 机器A五年没有更新了。 由于机器A存在安全漏洞,几乎每个人都知道该怎么不使用CEO的账户,就可以获得CEO的权限。CEO也知道这个问题,但是就是不升级。有什么办法保持机器A可用还要防止别人使用吗(甚至还要防止CEO使用)?办法是有的。可是,很可能到最后,防内奸的管理制度可能搞得每个人都人心惶惶。一旦内奸没防住(当然防不住),人人都可能是受害者。 前置一个安全层,能起到的作用很小。很多代码的错误,攻击可以通过正常的业务逻辑和数据进行,前置的安全层在理论上,是不可能阻断这样的攻击的。 升级是最简单、最基本的运维,一定要做到,不要在这方面妥协。

2019-03-162 天佑老师,有没有在打补丁的最佳实践,比如升级后的兼容性,可用性,性能方面的验证,这方面讲不清楚,就不敢打,阻力往往也在这块。

天佑老师,有没有在打补丁的最佳实践,比如升级后的兼容性,可用性,性能方面的验证,这方面讲不清楚,就不敢打,阻力往往也在这块。作者回复: 是的,验证是最大的阻力。其实这类似于给代码打补丁,JDK的办法主要是依靠自动化的回归测试。

2019-03-171- godliness最近学完老师的《实用密码学》,再结合HTTPS,真的受益匪浅,感谢老师,遗憾的是缺少非对称部分。 想请教下老师,安全这个方向,它的成长路线,或者学习路线,您能再给分享点经验吗?2023-12-08归属地:湖北

ifelse

ifelse 学习了2022-07-28归属地:北京

学习了2022-07-28归属地:北京 ifelse

ifelse 大部分的安全事故(80%-90%)是由软件的代码漏洞引起的。没有安全保障的代码,是随时都可以坍塌的空中楼阁。--记下来2022-07-28归属地:陕西

大部分的安全事故(80%-90%)是由软件的代码漏洞引起的。没有安全保障的代码,是随时都可以坍塌的空中楼阁。--记下来2022-07-28归属地:陕西 第一装甲集群司令克莱斯特Struts2走下神坛,这个安全漏洞也不是无辜的。2021-08-18

第一装甲集群司令克莱斯特Struts2走下神坛,这个安全漏洞也不是无辜的。2021-08-18