19|多重武装:怎样建设安全的网络架构?

谢友鹏

你好,我是谢友鹏。

前两节课,我们通过学习 TLS 和 VPN 技术,掌握了如何在公网安全传输数据。然而,对于一个企业而言,仅仅保障数据传输安全远远不够。企业的网络安全体系需要多个安全产品和策略协同工作,从而构建一套全面的防御体系。

常见的网络安全防护措施包括:DDOS(分布式拒绝服务)攻击防护、边界安全防护、Web 应用层防护,身份与访问管理、移动端安全、云计算安全等。

今天这节课,我们将重点从 DDOS 防护、边界安全和 Web 应用安全三个方面,分析常见威胁及相应的防护策略。

DDoS 防护

首先,我们先学习 DDoS 防护。

什么是 DDoS 攻击?

知己知彼方能百战百胜,我们首先要知道 DDoS 攻击是什么?DDoS 攻击是指,通过大规模互联网流量淹没目标服务器或其周边基础设施,以破坏目标服务器、服务或网络的恶意行为。

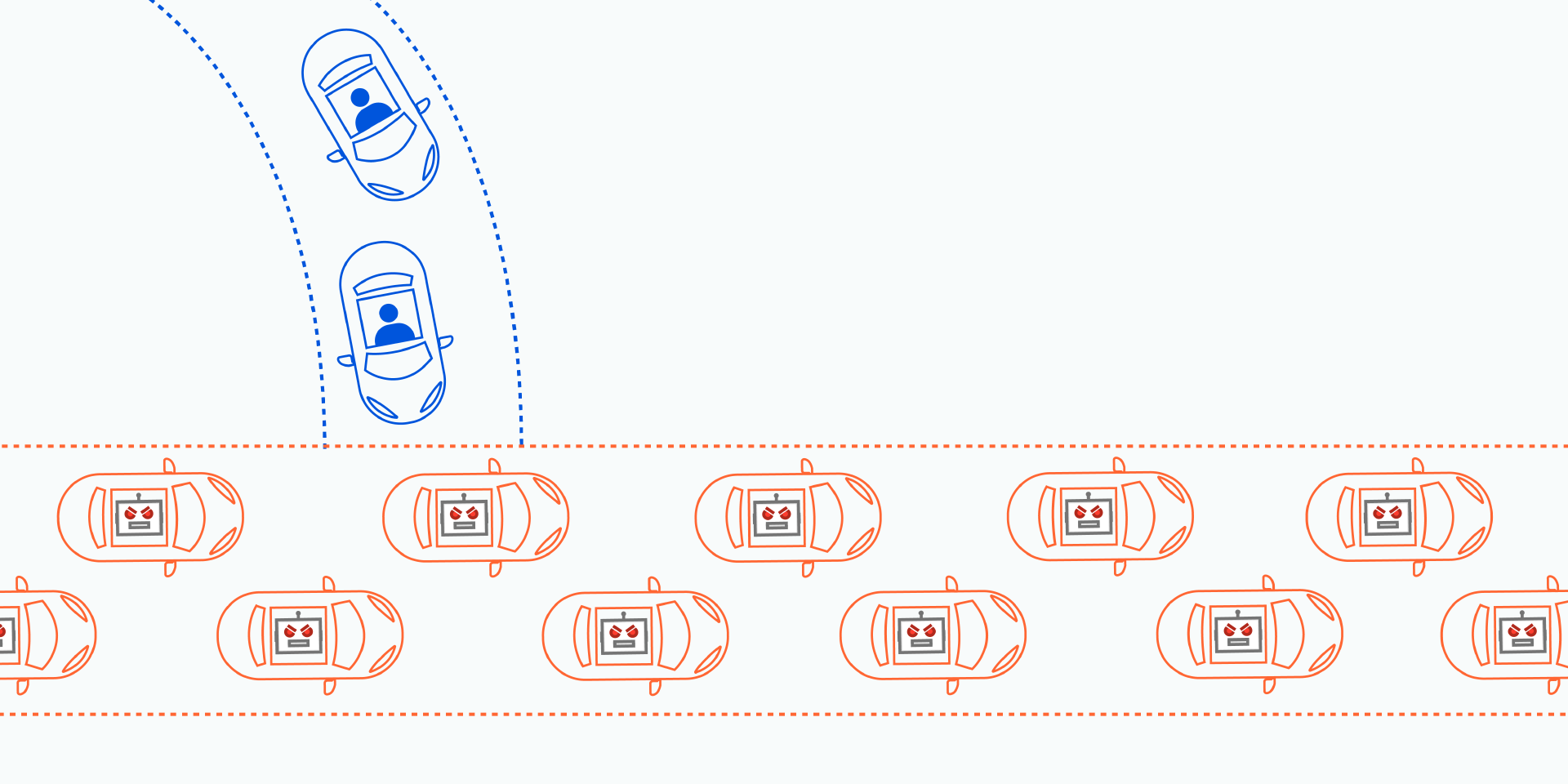

这里我引用一个形象比喻的图。

如上图所示,DDoS 攻击好比攻击者恶意对被攻击公司门口造成交通堵塞,妨碍常规车辆抵达预定目的地。

可见 DDoS 攻防比拼的是资源。攻击者通常会提前控制大量的互联网设备(俗称肉鸡),然后在某一个时间,集中对目标进行攻击。从而消耗目标服务的带宽、CPU、内存等重要资源,影响其为正常用户提供服务。

公开

同步至部落

取消

完成

0/2000

笔记

复制

AI

- 深入了解

- 翻译

- 解释

- 总结

1. DDoS攻击是一种通过大规模互联网流量淹没目标服务器或其周边基础设施的恶意行为,可以采用DDoS高防产品和流量特征分析技术来应对攻击。 2. 边界安全防护通过防火墙等手段,在流量进入内网之前提供一道额外的屏障,帮助隔离不符合访问规则的流量,避免攻击者进入企业内部网络。 3. Web应用防火墙(WAF)可以实时监控和拦截恶意请求,有效防止SQL注入、跨站脚本等常见的Web攻击。 4. SYN Flood攻击是一种常见的DDoS攻击类型,可以通过启用SYN cookie和调整系统参数来缓解攻击。 5. 针对SYN Flood攻击,可以采用启用SYN cookie的策略来缓解攻击,通过生成加密的“cookie”并发送给客户端来避免资源耗尽问题。 6. 针对大规模设备攻击,需要借助专业的DDoS高防产品从大规模的数据中找出攻击特征,确保系统在面对大规模攻击时依然能正常运行。 7. SQL注入攻击是通过将恶意SQL代码注入到应用程序的输入字段,改变数据库查询的逻辑,可以通过WAF来防范此类攻击。 8. 跨站请求伪造(CSRF)攻击利用用户在某个系统中的登录状态,诱使用户点击恶意链接,可以通过添加CSRF令牌和验证Referer头来防止。 9. 在进行实战SYN Flood攻击时,需要注意遵守法律规定,不得攻击他人服务,同时可以通过关闭SYN Cookie和观察半连接队列溢出计数来应对攻击。

仅可试看部分内容,如需阅读全部内容,请付费购买文章所属专栏

《网络架构实战课》,新⼈⾸单¥59

《网络架构实战课》,新⼈⾸单¥59

立即购买

© 版权归极客邦科技所有,未经许可不得传播售卖。 页面已增加防盗追踪,如有侵权极客邦将依法追究其法律责任。

登录 后留言

全部留言(4)

- 最新

- 精选

美妙的代码现在各大云平台默认就有基础DDoS攻击防护,一般小攻击都会被拦截,大流量的攻击就要付费了。CC攻击后面会讲吗?

美妙的代码现在各大云平台默认就有基础DDoS攻击防护,一般小攻击都会被拦截,大流量的攻击就要付费了。CC攻击后面会讲吗?作者回复: 后面不会讲CC 攻击了。

2025-03-24归属地:四川2 Geek_63b1ac

Geek_63b1ac 老师,可以新增一些数据中心的网络架构吗?从交换机 路由器层面2025-03-25归属地:山西

老师,可以新增一些数据中心的网络架构吗?从交换机 路由器层面2025-03-25归属地:山西 向东是大海思考题2,常见的网络攻击与防护: 分布式拒绝服务DDoS:增加服务器的带宽和处理能力、使用专业的DDoS防护服务; SQL注入:参数化查询,避免SQL拼接; 跨站脚本攻击XSS:对用户输入和输出进行过滤和转义; 跨站请求伪造CSRF:表单中添加CSRF令牌,服务器端验证令牌; 暴-力-破-解:使用强密码策略,限制登录尝试次数,锁定该账户,多因素认证; 路径遍历:对路径验证和过滤,防止用户访问超出其权限范围的文件和目录; 文件上传漏洞:限制文件类型、限制文件大小、检查文件内容; 综合防御:防火墙、WAF、防护服务、增强安全意识、制定预案、定期演练。2025-03-24归属地:广东

向东是大海思考题2,常见的网络攻击与防护: 分布式拒绝服务DDoS:增加服务器的带宽和处理能力、使用专业的DDoS防护服务; SQL注入:参数化查询,避免SQL拼接; 跨站脚本攻击XSS:对用户输入和输出进行过滤和转义; 跨站请求伪造CSRF:表单中添加CSRF令牌,服务器端验证令牌; 暴-力-破-解:使用强密码策略,限制登录尝试次数,锁定该账户,多因素认证; 路径遍历:对路径验证和过滤,防止用户访问超出其权限范围的文件和目录; 文件上传漏洞:限制文件类型、限制文件大小、检查文件内容; 综合防御:防火墙、WAF、防护服务、增强安全意识、制定预案、定期演练。2025-03-24归属地:广东 向东是大海思考题1,SYN Cookie利用加密Cookie验证连接合法性,将资源分配延迟到三次握手完成之后,从根本上阻断了SYN洪水攻击的资源耗尽路径。这种设计体现了“验证后再信任”的安全原则,是防御状态耗尽型攻击的经典方案。2025-03-24归属地:广东

向东是大海思考题1,SYN Cookie利用加密Cookie验证连接合法性,将资源分配延迟到三次握手完成之后,从根本上阻断了SYN洪水攻击的资源耗尽路径。这种设计体现了“验证后再信任”的安全原则,是防御状态耗尽型攻击的经典方案。2025-03-24归属地:广东

收起评论