44 | 先睹为快:HTTP/3实验版本长什么样子?

罗剑锋

讲述:罗剑锋大小:8.75M时长:09:34

该思维导图由 AI 生成,仅供参考

你好,我是 Chrono。

不知不觉,《透视 HTTP 协议》这个专栏马上就要两周岁了。前几天我看了一下专栏的相关信息,订阅数刚好破万,非常感谢包括你在内的所有朋友们的关心、支持、鼓励和鞭策。

在专栏的结束语里我曾经说过,希望 HTTP/3 发布之时能够再相会。而如今虽然它还没有发布,但也为时不远了。

所以今天呢,我就来和你聊聊 HTTP/3 的一些事,就当是“尝尝鲜”吧。

HTTP/3 的现状

从 2019 到 2021 的这两年间,大家对 HTTP 协议的关注重点差不多全都是放在 HTTP/3 标准的制订上。

最初专栏开始的时候,HTTP/3 草案还是第 20 版,而现在则已经是第 34 版了,发展的速度可以说是非常快的,里面的内容也变动得非常多。很有可能最多再过一年,甚至是今年内,我们就可以看到正式的标准。

在标准文档的制订过程中,互联网业届也没有闲着,也在积极地为此做准备,以草案为基础做各种实验性质的开发。

这其中比较引人瞩目的要数 CDN 大厂 Cloudflare,还有 Web Server 领头羊 Nginx(而另一个 Web Server Apache 好像没什么动静)了。

Cloudflare 公司用 Rust 语言编写了一个 QUIC 支持库,名字叫“quiche”,然后在上面加了一层薄薄的封装,由此能够以一个 C 模块的形式加入进 Nginx 框架,为 Nginx 提供了 HTTP/3 的功能。(可以参考这篇文章:HTTP/3:过去,现在,还有未来)

不过 Cloudflare 的这个 QUIC 支持库属于“民间行为”,没有得到 Nginx 的认可。Nginx 的官方 HTTP/3 模块其实一直在“秘密”开发中,在去年的 6 月份,这个模块终于正式公布了,名字就叫“http_v3_module”。(可以参考这篇文章:Introducing a Technology Preview of NGINX Support for QUIC and HTTP/3)

目前,http_v3_module 已经度过了 Alpha 阶段,处于 Beta 状态,但支持的草案版本是 29,而不是最新的 34。

这当然也有情可原。相比于 HTTP/2,HTTP/3 的变化太大了,Nginx 团队的精力还是集中在核心功能实现上,选择一个稳定的版本更有利于开发,而且 29 后面的多个版本标准其实差异非常小(仅文字编辑变更)。

所以,接下来我们就用它来看看 HTTP/3 到底长什么样。

初识 HTTP/3

在体验之前,得先说一下浏览器,这是测试 QUIC 和 HTTP/3 的关键:最好使用最新版本的 Chrome 或者 Firefox,这里我用的是 Chrome88。

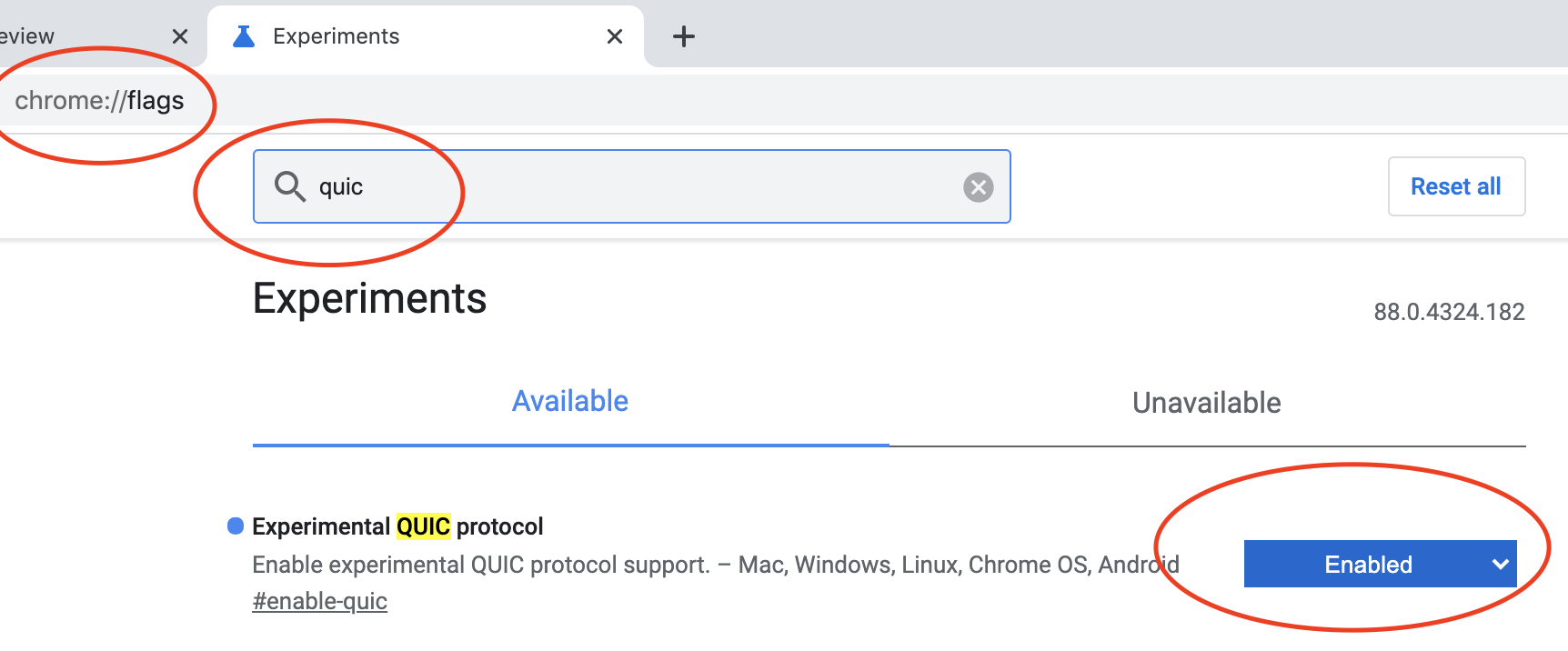

不过你很可能“运气”没有这么好,在网页上看到的 QUIC 标志是灰色的。这意味着暂时没有应用 QUIC 和 HTTP/3,这就需要对 Chrome 做一点设置,开启 QUIC 的支持。

首先要在地址栏输入“chrome://flags”,打开设置页面,然后搜索“QUIC”,找到启用 QUIC 的选项,把它改为“Enabled”,具体可以参考下面的图片。

接下来,我们要在命令行里启动 Chrome 浏览器,在命令行里传递“enable-quic”“quic-version”等参数来要求 Chrome 使用特定的草案版本。

下面的示例就是我在 macOS 上运行 Chrome 的命令行。你也可以参考 Nginx 网站上的 README 文档,在 Windows 或者 Linux 上用类似的形式运行 Chrome 的命令行:

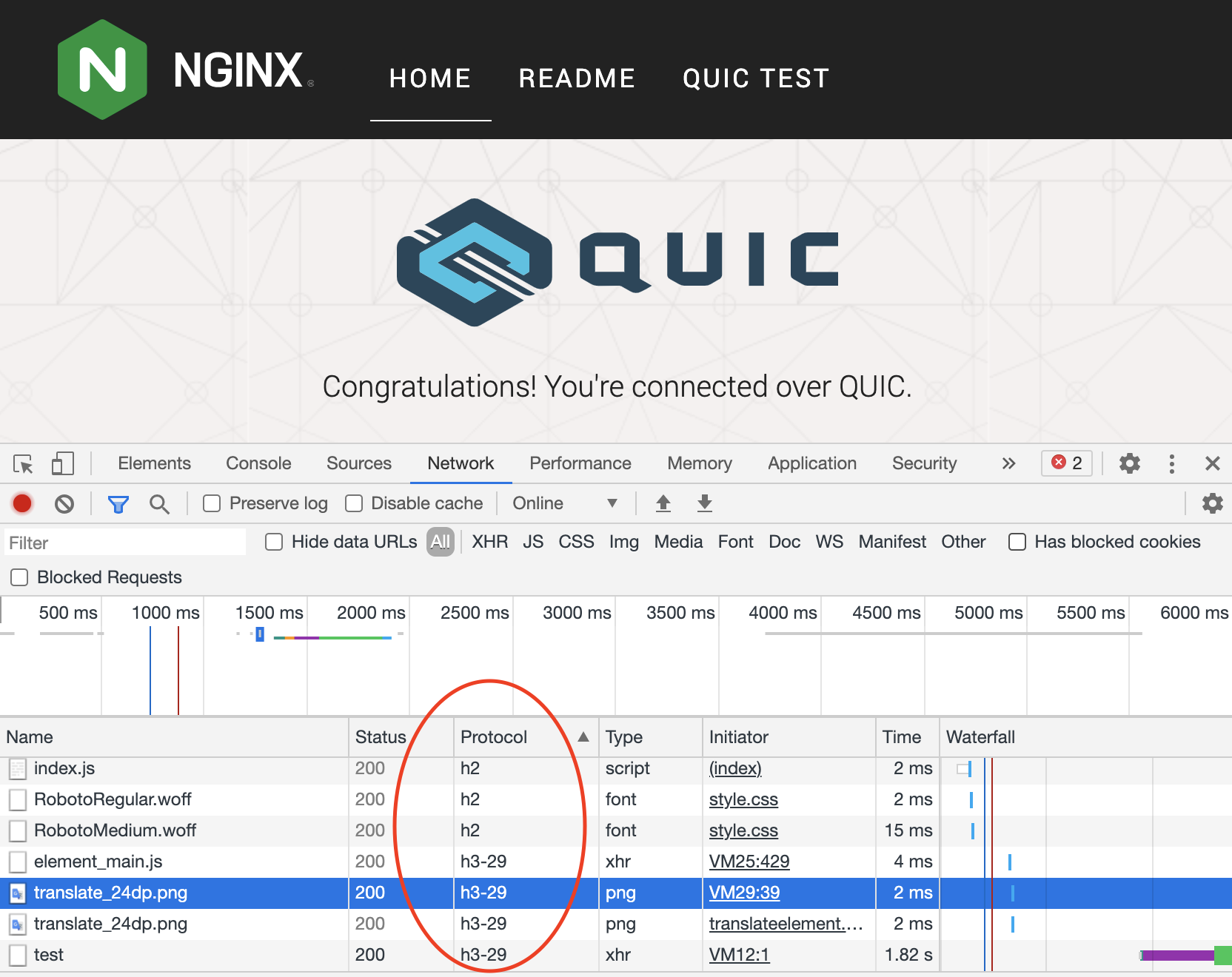

如果这样操作之后网页上仍然是显示灰色标志也不要紧,你还可以用“F12”打开 Chrome 的开发者工具面板,查看 protocol 一栏。

应该可以看到大部分资源显示的还是“h2”,表示使用的是 HTTP/2 协议,但有一小部分资源显示的是“h3-29”,这就表示它是使用 HTTP/3 协议传输的,而后面的“29”后缀,意思是基于第 29 版草案,也就是说启用了 QUIC+HTTP/3 协议。

Wireshark 抓包分析

好了,大概看了 HTTP/3 是什么样,有了感性认识,我们就可以进一步来抓包分析。

网络抓包工具 Wireshark 你一定已经比较熟悉了,这里同样要用最新的,不然可能识别不了 QUIC 和 HTTP/3 的数据包,比如我用的就是 3.4.3。

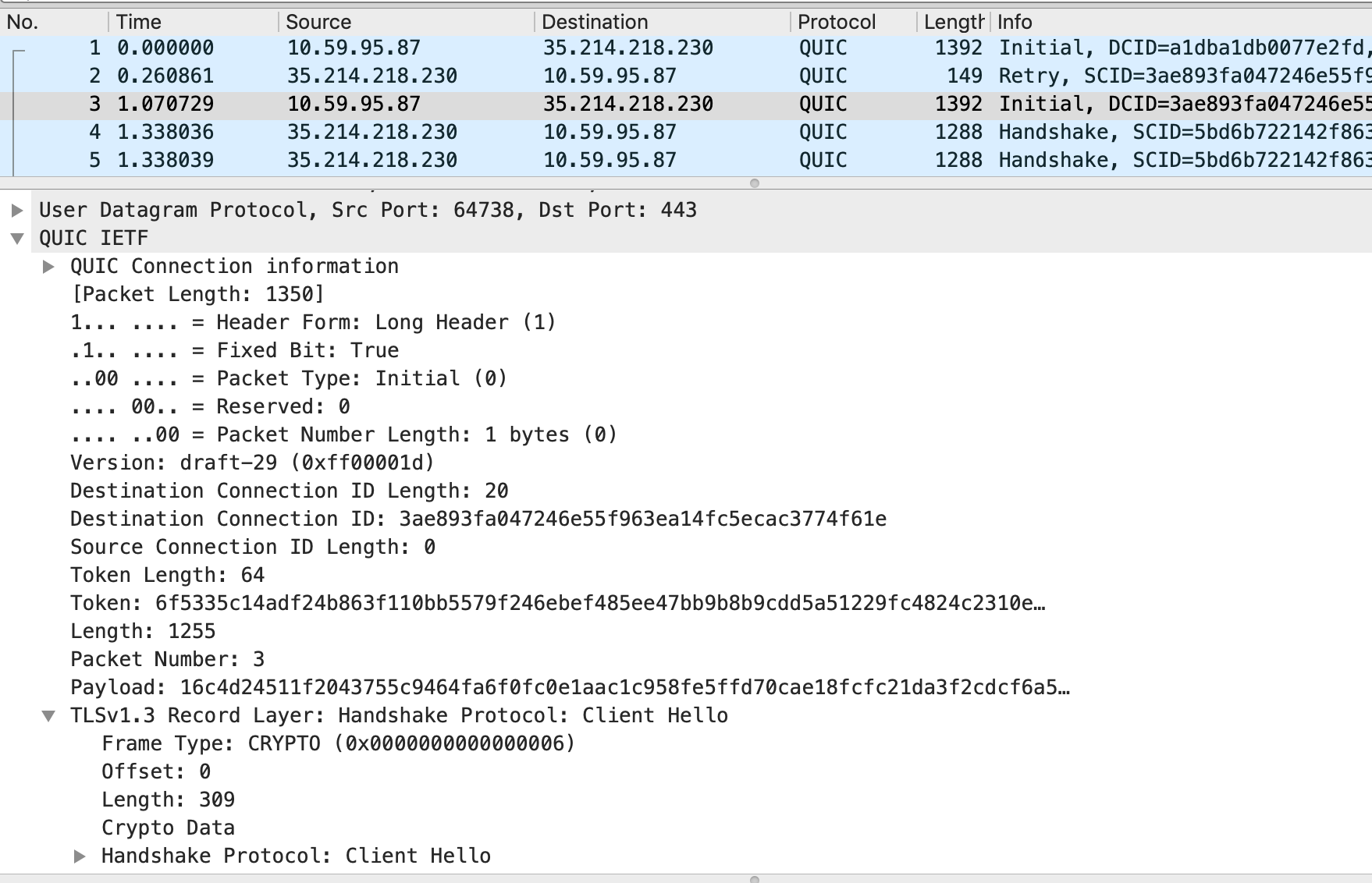

QUIC 的底层是 UDP,所以在抓包的时候过滤器要设置成“udp port 443”,然后启动就可以了。这次我抓的包也放到了 GitHub 的Wireshark 目录,文件名是“44-1.pcapng”。

因为 HTTP/3 内置了 TLS 加密(可参考之前的第 32 讲),所以用 Wireshark 抓包后看到的数据大部分都是乱码,想要解密看到真实数据就必须设置 SSLKEYLOG(参考第 26 讲)。

不过非常遗憾,不知道是什么原因,虽然我导出了 SSLKEYLOG,但在 Wireshark 里还是无法解密 HTTP/3 的数据,显示解密错误。但同样的设置和操作步骤,抓包解密 HTTPS 和 HTTP/2 却是正常的,估计可能是目前 Wireshark 自身对 HTTP/3 的支持还不太完善吧。

所以今天我也就只能带你一起来看 QUIC 的握手阶段了。这个其实与 TLS1.3 非常接近,只不过是内嵌在了 QUIC 协议里,如果你学过了“安全篇”“飞翔篇”的课程,看 QUIC 应该是不会费什么力气。

首先我们来看 Header 数据:

QUIC 包头的第一个字节是标志位,可以看到最开始建立连接会发一个长包(Long Header),包类型是初始化(Initial)。

标志位字节后面是 4 字节的版本号,因为目前还是草案,所以显示的是“draft-29”。再后面,是 QUIC 的特性之一“连接 ID”,长度为 20 字节的十六进制字符串。

往下再看,是 QUIC 的 CRYPTO 帧,用来传输握手消息,帧类型是 0x06:

CRYPTO 帧里的数据,就是 QUIC 内置的 TLS “Client Hello”了,我把里面的一些重要信息摘了出来:

你看,这个就是标准的 TLS1.3 数据(伪装成了 TLS1.2),支持 AES128、AES256、CHACHA20 三个密码套件,SNI 是“quic.nginx.org”,ALPN 是“h3-29”。

浏览器发送完 Initial 消息之后,服务器回复 Handshake,用一个 RTT 就完成了握手,包的格式基本一样,用了一个 CRYPTO 帧和 ACK 帧,我就不细分析了(可参考相应的 RFC),只贴一下里面的“Server Hello”信息:

这里服务器选择了“TLS_AES_128_GCM_SHA256”,然后带回了随机数和 key_share,完成了握手阶段的密钥交换。

小结

好了,QUIC 和 HTTP/3 的“抢鲜体验”就到这里吧,我简单小结一下今天的要点:

HTTP/3 的最新草案版本是 34,很快就会发布正式版本。

Nginx 提供了对 HTTP/3 的实验性质支持,目前是 Beta 状态,只能用于测试。

最新版本的 Chrome 和 Firefox 都支持 QUIC 和 HTTP/3,但可能需要一些设置工作才能启用。

访问专门的测试网站“quic.nginx.org”可以检查浏览器是否支持 QUIC 和 HTTP/3。

抓包分析 QUIC 和 HTTP/3 需要用最新的 Wireshark,过滤器用 UDP,还要导出 SSLKEYLOG 才能解密。

希望你看完这一讲后自己实际动手操作一下,访问网站再抓包,如果能正确解密 HTTP/3 数据,就把资料发出来,和我们分享下。

如果你觉得有所收获,也欢迎把这一讲的内容分享给你的朋友。

公开

同步至部落

取消

完成

0/2000

笔记

复制

AI

- 深入了解

- 翻译

- 解释

- 总结

HTTP/3的最新草案版本已经达到第34版,发展速度迅猛,预计很快就会正式发布。一些大厂和领头羊已经开始积极进行实验性质的开发,比如Cloudflare和Nginx。Nginx提供了对HTTP/3的实验性质支持,目前处于Beta状态,只能用于测试。最新版本的Chrome和Firefox也支持QUIC和HTTP/3,但可能需要一些设置工作才能启用。访问专门的测试网站“quic.nginx.org”可以检查浏览器是否支持QUIC和HTTP/3。抓包分析QUIC和HTTP/3需要使用最新的Wireshark,过滤器用UDP,还要导出SSLKEYLOG才能解密。总的来说,HTTP/3的发展势头迅猛,各方都在积极探索和实验,为其正式发布做准备。

2021-03-0118人觉得很赞给文章提建议

仅可试看部分内容,如需阅读全部内容,请付费购买文章所属专栏

《透视 HTTP 协议》,新⼈⾸单¥59

《透视 HTTP 协议》,新⼈⾸单¥59

立即购买

© 版权归极客邦科技所有,未经许可不得传播售卖。 页面已增加防盗追踪,如有侵权极客邦将依法追究其法律责任。

登录 后留言

全部留言(7)

- 最新

- 精选

CC惊喜,刚刚好在学习第二遍,看到 HTTP/3 的新文章更新。谢谢老师。

CC惊喜,刚刚好在学习第二遍,看到 HTTP/3 的新文章更新。谢谢老师。作者回复: 学而时习之,不亦乐乎。

2021-03-0228 水手辛伯达第二遍学习Chrono老师的http协议。这门课分层清晰,环环相扣,由简入繁,对于初中级前端和运维人员去了解http协议帮助是比较大的!最难能可贵的是,老师前后两年时间一直坚持更新,又增加了docker试验环节和http3的发展updates , 同时,老师十分注意和学员的互动,而且几乎和每个留言进行点评和分析,这些课后答疑又极大地分丰富了大家的知识,增涨了经验,十分庆幸在极客时间里面遇到这么优秀的课程! 祝老师健康,顺利!

水手辛伯达第二遍学习Chrono老师的http协议。这门课分层清晰,环环相扣,由简入繁,对于初中级前端和运维人员去了解http协议帮助是比较大的!最难能可贵的是,老师前后两年时间一直坚持更新,又增加了docker试验环节和http3的发展updates , 同时,老师十分注意和学员的互动,而且几乎和每个留言进行点评和分析,这些课后答疑又极大地分丰富了大家的知识,增涨了经验,十分庆幸在极客时间里面遇到这么优秀的课程! 祝老师健康,顺利!作者回复: 感谢支持,大家共同进步。

2021-05-173 ifelse

ifelse 打卡,真不错

打卡,真不错作者回复: nice

2023-02-11归属地:浙江1 阿斯蒂芬为老师对课程的持续关注和技术更新的科普点赞!

阿斯蒂芬为老师对课程的持续关注和技术更新的科普点赞!作者回复: Thanks

2021-08-191 Luca更新到了Chrome89.0.4389.90,无需进行额外设置就能够有QUIC支持了。

Luca更新到了Chrome89.0.4389.90,无需进行额外设置就能够有QUIC支持了。作者回复: Chrome的行为确实令人迷惑,有的版本就不行,不过相信以后会越来越简单方便。

2021-03-232 乘风破浪实测chrome版本 88.0.4324.190(正式版本)无需设置可以支持quic firefox 86.0需要简单设置一下,具体页面搜firefox,第一条就是 wireshark3.4.3抓包结果和大师一样,payload解不出来 请问大师,现在学习HTTP/3,现在如果要深入了解HTTP/3,需要看rfc吧?有没有其他好的资源?

乘风破浪实测chrome版本 88.0.4324.190(正式版本)无需设置可以支持quic firefox 86.0需要简单设置一下,具体页面搜firefox,第一条就是 wireshark3.4.3抓包结果和大师一样,payload解不出来 请问大师,现在学习HTTP/3,现在如果要深入了解HTTP/3,需要看rfc吧?有没有其他好的资源?作者回复: 我现在更新到88.0.4324.192,就不能直接显示出quic支持了。 目前HTTP/3的资料还只有rfc,不过也不用太着急,等正式发布后估计就会有很多其他的分析研究资料了。

2021-03-022 Omooo牛逼!2021-11-27

Omooo牛逼!2021-11-27

收起评论