29 | 设备指纹:面对各种虚拟设备,如何进行对抗?

何为舟

该思维导图由 AI 生成,仅供参考

你好,我是何为舟。

有一句话说“数据和特征决定了机器学习的上限,而模型和算法只是逼近这个上限而已”。这句话在风控系统中同样适用,因为风控系统本质上也是一个大数据分析系统。所以,收集更多的数据是提升风控能力的一项核心工作。

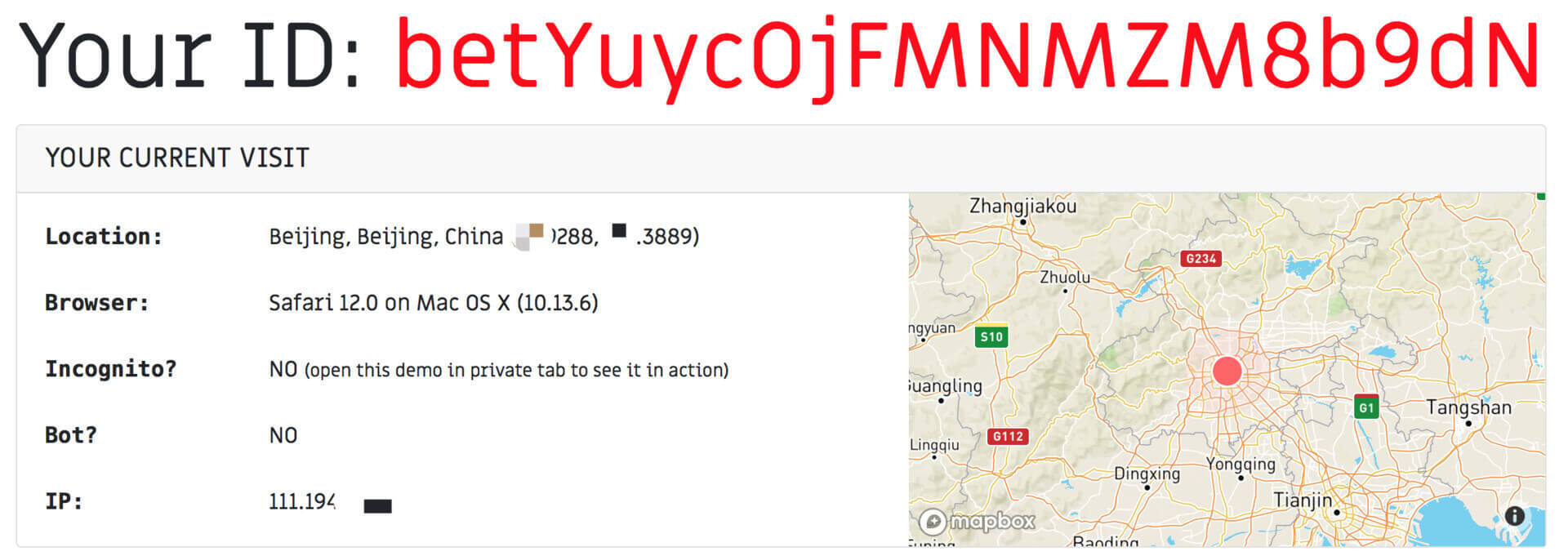

随着手机和人的关系越来越紧密,通过手机对用户行为进行追踪和判定的方法,已经成为风控系统中识别黑产的主要手段。设备指纹是用来标识手机或者浏览器的唯一 ID,我们能够通过这个 ID 关联到手机或浏览器相关的全部数据。因此设备指纹是风控系统中最核心的数据来源。

那设备指纹是如何对手机进行追踪的?又是如何判定异常行为的呢?今天,我们就一起来探讨一下,应该如何设计和实现设备指纹。

设备指纹的优势

对比于传统的 IP、手机号等 ID,设备指纹具有唯一性高、稳定性强和信息丰富这三个优势。

简单来说,唯一性高是指一人一设备,因为使用者不同,每个智能设备上的使用痕迹和特征也具有唯一性。稳定性强也很好理解,就是智能设备的硬件不常更新,它们对应稳定不变的 ID。这两个优势,让我们能通过识别智能设备找到唯一对应的人,以及在较长时间内保持对他的识别。最后,智能设备能够收集的信息非常丰富,自下而上包括硬件、操作系统、应用信息等。

公开

同步至部落

取消

完成

0/2000

笔记

复制

AI

- 深入了解

- 翻译

- 解释

- 总结

设备指纹技术在风控系统中的重要性不言而喻。本文深入探讨了设备指纹的设计与实现,以及其在对抗虚拟设备方面的关键作用。设备指纹具有高唯一性、稳定性和信息丰富的优势,能够帮助风控系统识别黑产使用的虚拟设备。然而,面临着设备重置和更新后保持稳定不变的挑战,需要从多个维度采集不同的信息。文章还介绍了设备指纹的ID计算和对异常设备的识别方法,强调了对异常设备的识别是设备指纹和黑产进行直接对抗的领域。最后,文章提出了思考题,探讨了Web环境中设备指纹技术可能面临的新挑战和技术难点。总的来说,设备指纹技术在风控系统中扮演着重要的角色,对于读者来说,本文提供了全面的设备指纹技术讲解,帮助读者深入了解该技术的重要性和应用场景。

仅可试看部分内容,如需阅读全部内容,请付费购买文章所属专栏

《安全攻防技能 30 讲》,新⼈⾸单¥59

《安全攻防技能 30 讲》,新⼈⾸单¥59

立即购买

© 版权归极客邦科技所有,未经许可不得传播售卖。 页面已增加防盗追踪,如有侵权极客邦将依法追究其法律责任。

登录 后留言

全部留言(8)

- 最新

- 精选

江龙大部分的中小型公司,会选择采购安全厂商提供的设备指纹技术,而将主要的精力集中到如何去利用设备指纹采集上来的数据。 ------- 我最关心的一个问题没讲,请问推荐用那个厂商的靠谱?

江龙大部分的中小型公司,会选择采购安全厂商提供的设备指纹技术,而将主要的精力集中到如何去利用设备指纹采集上来的数据。 ------- 我最关心的一个问题没讲,请问推荐用那个厂商的靠谱?作者回复: 我没有实际测试过安全厂商的设备指纹,所以没法推荐。从对外的宣传广告来看,看不出太大的区别,还是得具体测试才行。测试的方法,可以通过引用设备指纹之后,对现有风控系统,能够起到多大的帮助(准召提升等)

2020-03-032 bin的技术小屋老师,我有一点不明白,就是为什么要弄h5等web相关的设备指纹,因为我们已经有了原生的设备指纹,h5也可以调用原生接口去获取原生的设备信息,因为设备指纹的作用就是唯一标识一台设备,无论这个设备怎么变设备指纹就是唯一的,那么我们用原生系统的设备指纹去作为h5设备指纹不可以吗?我们只需要知道h5运行在哪个设备上就可以了吧,为什么还要区分h5的唯一性和稳定性(h5设备指纹)

bin的技术小屋老师,我有一点不明白,就是为什么要弄h5等web相关的设备指纹,因为我们已经有了原生的设备指纹,h5也可以调用原生接口去获取原生的设备信息,因为设备指纹的作用就是唯一标识一台设备,无论这个设备怎么变设备指纹就是唯一的,那么我们用原生系统的设备指纹去作为h5设备指纹不可以吗?我们只需要知道h5运行在哪个设备上就可以了吧,为什么还要区分h5的唯一性和稳定性(h5设备指纹)作者回复: 如果是自身app上的h5,这个逻辑确实是成立的。不过h5的优势就是其灵活性,因此很多时候不局限于自家app,比如各个app(微博,美团等)都有h5版,支持主要的业务功能。

2020-03-021 魏晨旭目前了解了几家第三方设备指纹厂商都宣称是被动式指纹或至少是混合式,听起来很玄乎,基于七层网络协议,唯一且稳定,并且跨各个平台,老师能否说说被动式指纹,有那么神奇吗?

魏晨旭目前了解了几家第三方设备指纹厂商都宣称是被动式指纹或至少是混合式,听起来很玄乎,基于七层网络协议,唯一且稳定,并且跨各个平台,老师能否说说被动式指纹,有那么神奇吗?作者回复: 换一个角度思考,这类技术没被大规模应用,也就意味着并没被行业认可。。。。

2020-11-012 小老鼠伪机站是不是虚拟设备?

小老鼠伪机站是不是虚拟设备?作者回复: 伪基站主要用来劫持网络流量或者短信,虚拟设备是虚拟的手机等客户端,两者不是一个东西。

2020-03-14 许童童Web 环境中因为是运行在浏览器中的,所以能获取到的权限很少,对一些底层接口基本没有访问能力。所以很难获取到足够有效的数据来确定设备的唯一性。2020-03-0211

许童童Web 环境中因为是运行在浏览器中的,所以能获取到的权限很少,对一些底层接口基本没有访问能力。所以很难获取到足够有效的数据来确定设备的唯一性。2020-03-0211- GeekWeb版设备指纹可以收集触控轨迹,传感器信息2020-05-142

qinsi可以根据设备浏览器的图形渲染方式生成指纹,比如Canvas和WebGL2020-03-031

qinsi可以根据设备浏览器的图形渲染方式生成指纹,比如Canvas和WebGL2020-03-031 leslie提到人脸识别:最关键的技术应当是国内当时引入了摄像头分辨率的一个传奇人物吧。大幅提升了识别率,不过这后面应当是把计算的复杂度和强度提升了许多。 我觉得有时我们去思考问题的源头可以源自电影、书籍,记得《速度与激情5》中破译保险箱就是通过提取指纹而轻松破解了。 web端的最大的问题:缓存的问题,就如同上面老师介绍的一样这个问题其实手机端同样有;不少手机端的问题在web同样有。 谢谢老师今天的分享,期待后续的课程。2020-03-02

leslie提到人脸识别:最关键的技术应当是国内当时引入了摄像头分辨率的一个传奇人物吧。大幅提升了识别率,不过这后面应当是把计算的复杂度和强度提升了许多。 我觉得有时我们去思考问题的源头可以源自电影、书籍,记得《速度与激情5》中破译保险箱就是通过提取指纹而轻松破解了。 web端的最大的问题:缓存的问题,就如同上面老师介绍的一样这个问题其实手机端同样有;不少手机端的问题在web同样有。 谢谢老师今天的分享,期待后续的课程。2020-03-02

收起评论