20 | WAF:如何为漏洞百出的Web应用保驾护航?

该思维导图由 AI 生成,仅供参考

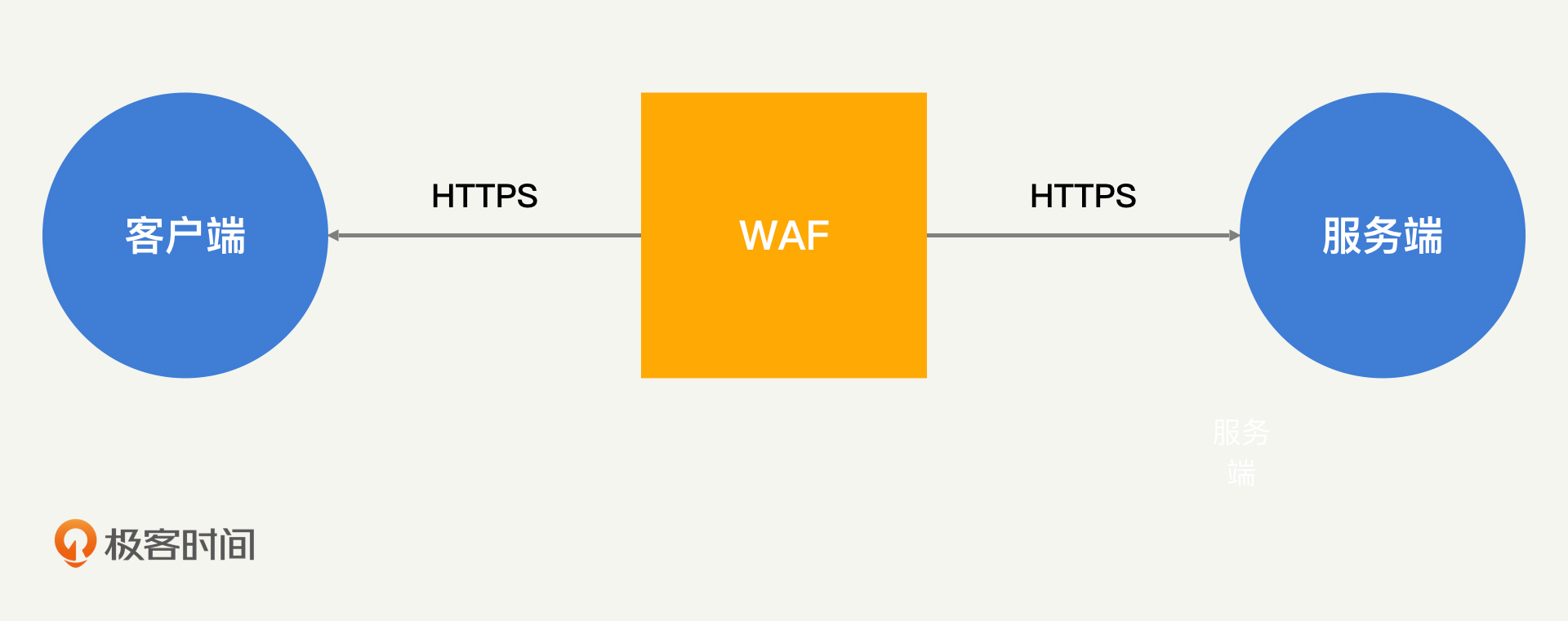

WAF 的工作模式

- 深入了解

- 翻译

- 解释

- 总结

Web应用的安全性备受关注,传统防火墙已显不足以抵御黑客攻击,因此Web应用防护系统(WAF)应运而生。WAF采用透明代理、反向代理和插件模式,具有部署简单、功能丰富和与服务端耦合等特点。其功能包括HTTP解析、Web安全防护、审计告警、数据保护和虚拟补丁。WAF能全面保护Web服务安全,提供审计告警、数据保护和虚拟补丁功能。在选取WAF时,需考虑功能完整性、易用性、可配置和可维护性。最后,思考黑客可能通过哪些方式绕过WAF的检测和过滤。 WAF是专注于Web安全的防火墙,能解决绝大部分的Web安全问题,对于黑客针对Web的攻击进行分析和拦截,同时提供额外的审计告警、数据保护等能力。

《安全攻防技能 30 讲》,新⼈⾸单¥59

全部留言(15)

- 最新

- 精选

devil老师有没有推荐的开源waf?

devil老师有没有推荐的开源waf?作者回复: 开源WAF确实有一些,比如ModSecurity,不过我了解到的很少有用开源的。因为WAF的技术难度其实不高,难的是写规则。因此,有钱没人的公司会直接买乙方的商业WAF,规则运维都交给乙方。没钱有人的公司会自己开发一个,自己根据已知的漏洞写规则。没钱没人的话,还是不要搞WAF了,最后规则不完善,都是漏报和误报,就是个坑。。。

2020-02-0319 宝仔现代基于k8s微服务的架构下,用哪种模式的WAF会更好呢?微服务下一般会有一层网关,网关可能是基于java的spring gateway,也可能是基于openresty(nginx+Lua)的Kong,想问下这种模式下怎么设计WAF更加友好点?望老师能做回复

宝仔现代基于k8s微服务的架构下,用哪种模式的WAF会更好呢?微服务下一般会有一层网关,网关可能是基于java的spring gateway,也可能是基于openresty(nginx+Lua)的Kong,想问下这种模式下怎么设计WAF更加友好点?望老师能做回复作者回复: 微服务通常都有统一的网关入口,因此WAF一般是和网关放在一块的。如果是自己实现的话,一般都是以Nginx的Lua插件来完成的。如果是引用的开源或者商用版本,一般WAF是串联在网关之前或者之后来进行过滤。经过网关处的WAF过滤后,内部微服务直接的HTTP调用就可以当作可信来处理了。

2020-02-018- Geek_老师,请问0day漏洞和1day漏洞有什么区别和联系?

作者回复: 0day就是还未公开,但是黑客已经掌握了的漏洞。1day指已经公开,但补丁还没出,或者还没打上补丁的漏洞。

2020-06-167  小老鼠1,现在有许多技术可以挠过WAF,绕过WAF的难度有多大?2,是不是有了好的WAF,程序就可以不用作对sql注入,XSS注入,CSRF的工作?3,WAF可防止DDoS,钓鱼,旁注攻击吗?

小老鼠1,现在有许多技术可以挠过WAF,绕过WAF的难度有多大?2,是不是有了好的WAF,程序就可以不用作对sql注入,XSS注入,CSRF的工作?3,WAF可防止DDoS,钓鱼,旁注攻击吗?作者回复: 1、这就取决于不同的WAF产品了。个人感觉,业务选手想绕过WAF还是很困难的,但专业选手花上一定时间研究,一般都还是能绕过的。 2、理论上是,但实际上不可能存在100%安全的WAF。所以安全讲究纵深防御,即使有了WAF,程序中还是应当有相应的防御机制。 3、都不可防

2020-02-194 李海涛市面上都有哪些主要WAF产品等,各有什么优缺点,就更好了。

李海涛市面上都有哪些主要WAF产品等,各有什么优缺点,就更好了。作者回复: 这个确实了解的不多,而且感觉有点作广告了,所以就免去了。而且厂商的对外口径嘛,以宣传为主,真实性确实不可参考,还是得实际测试为主。其实,现在的WAF都不差,实际采购的时候,重点关注的还是价格和服务质量。

2020-01-293 大坏狐狸在客户端和服务端通信不需要作出任何改变的情况下,对 HTTP 流量进行请求和转发。在这个过程中,为了解密 HTTPS 流量,WAF 必须和服务端同步 HTTPS 对称密钥。 后面讲 “如果 WAF 宕机了,只是无法提供 Web 防护而已,客户端和服务端的通信不会受到任何影响“ 这里老师 它不转发了 C和S为什么不受影响呢?

大坏狐狸在客户端和服务端通信不需要作出任何改变的情况下,对 HTTP 流量进行请求和转发。在这个过程中,为了解密 HTTPS 流量,WAF 必须和服务端同步 HTTPS 对称密钥。 后面讲 “如果 WAF 宕机了,只是无法提供 Web 防护而已,客户端和服务端的通信不会受到任何影响“ 这里老师 它不转发了 C和S为什么不受影响呢?作者回复: 有一个前提是,目前的网络中间件都支持自动的降级熔断机制,而透明WAF相当于一个插件,如果WAF宕机了,流量就会不经过WAF,直接发往目的地。

2020-03-2942 小晏子可以从安全防护的地方入手,如WAF通过正则匹配进行行为检测,那么可以考虑能不能绕过正则匹配或者让其匹配失效,比如通过提交非常大的数据,使其数据量超过WAF的能够正则匹配字符,那就可以不经过WAF的正则匹配了。

小晏子可以从安全防护的地方入手,如WAF通过正则匹配进行行为检测,那么可以考虑能不能绕过正则匹配或者让其匹配失效,比如通过提交非常大的数据,使其数据量超过WAF的能够正则匹配字符,那就可以不经过WAF的正则匹配了。作者回复: 正则匹配一般只要部分匹配就可以了,而且正则匹配本身支持模糊匹配,所以提交非常大的数据可能用处并不大。

2020-01-292 宝仔现在的WAF一般都是nginx+lua来实现的把?

宝仔现在的WAF一般都是nginx+lua来实现的把?作者回复: 自己开发WAF一般是这个模式。厂商卖WAF的话,一般还是以一个硬件的网关盒子来接入的。

2020-01-311 tt绕过WAF也是用双拼和闭合么?

tt绕过WAF也是用双拼和闭合么?作者回复: 双拼和闭合你是指的Web安全中绕过过滤的攻击方法吧。也算是一种形式,不过现在WAF的规则一般比较完善,很难使用正常的攻击方式绕过。一般都是采用编码混淆、多个注入点拼接等方式,来隐藏攻击特征。

2020-01-291 LubinLew关于WAF的透明代理模式无法更改请求和响应的说法是错误的,我从事WAF开发多年,硬件WAF的透明代理模式都是可以根据功能修改流量的。其原理是从内核将TCP包截获到用户态的TCP协议栈,再还原成HTTP协议,修改后在发送到用户态的TCP协议栈,封包后再发送出去。2022-06-201

LubinLew关于WAF的透明代理模式无法更改请求和响应的说法是错误的,我从事WAF开发多年,硬件WAF的透明代理模式都是可以根据功能修改流量的。其原理是从内核将TCP包截获到用户态的TCP协议栈,再还原成HTTP协议,修改后在发送到用户态的TCP协议栈,封包后再发送出去。2022-06-201